¿Es Bitcoin la única razón de que siga existiendo el ransomware? ¿Por qué últimamente parece más rentable para los malhechores secuestrar los datos que robarlos y traficar con ellos? ¿Existiría el ransomware si no se pudieran pagar los rescates en bitcoines?

Descubre cómo proteger tu pyme en este webinar

Organizaciones y empresas de todo el mundo han sufrido en los últimos años ciberataques mediante el uso de ransomware con nombres como Cryptolocker, Qlocker, Encrpt3d, WannaCry o Ryuk. Algunas de estas historias son tremendas: empresas con departamentos paralizados durante días, semanas o meses (como le sucedió a la cadena SER del grupo PRISA) y entidades públicas como ayuntamientos (Oviedo, Cáceres o Vinaroz) o el Ministerio de Trabajo sufriendo por restaurar sus datos. En lo que podría ser considerado el colmo de la vileza, la COVID 19 ha propiciado los ataques a servicios de salud y hospitales; en España se conoce el caso del hospital Moisès Broggi en Barcelona, el hospital de Torrejón en Madrid y en Alemania del Hospital Universitario de Düsseldorf.

¿Cuál es la situación actual?

Los expertos están dándose cuenta de algunos patrones respecto a estas situaciones: cada vez es más fácil crear el ransomware. No hace falta siquiera robar los datos y llevárselos; existen muchas alternativas para cobrar los rescates.

- Para empezar, los ataques con ransomware de este tipo son cada vez más comunes porque existen kits para crearlos y no hacen falta tantos conocimientos especializados como antes. Se puede comprar y fabricar una herramienta maléfica y efectiva con relativa facilidad en todas sus vertientes. Eso incluye el software que infecta los equipos, la forma de introducirlo en la red de la empresa (normalmente, phishing), el método para activarlo (un temporizador, señal o acontecimiento externo de control), el ataque en sí (cifrar la información o amenazar con borrarla) e incluso gestionar el cobro del rescate, mediante diversos medios de pago o criptodivisas. Todo esto se ha convertido por desgracia en Ransomware como Servicio (RaaS) que incluye documentación sobre cómo realizar los ataques, servicios de alojamiento, recolección de rescates e incluso soporte técnico personalizado desde las profundidades de la red.

- En muchas ocasiones estos ataques son secuestros que no buscan robar los datos para luego devolverlos, sino sencillamente hacerlos inaccesibles para sus propietarios. El contenido de los PC infectados y encriptados es inaccesible, a menos que cuenten con copias de seguridad actualizadas y fiables. Si es posible atacar y esperar a recibir un rescate, ¿por qué complicarse con el robo de datos personales, revender esos datos a terceros (y las complicaciones de recibir el pago) y enfrentarse a grandes penas desde el punto de vista legal? Si simplemente se hace inaccesible algo en el propio ordenador de la víctima el delito parece menor, aunque el daño en la práctica sea igual o superior. Lo importante pasa de ser «robar los datos» a hacer que sus poseedores no puedan acceder a ellos.

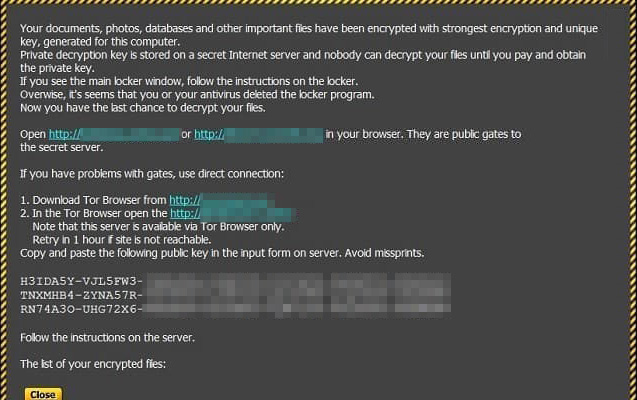

- El método actual preferido para el pago de los rescates son las criptodivisas, especialmente Bitcoin. Esto es una evolución a partir de cuando se pedían los rescates en «billetes sin marcar», en transferencias a países remotos o incluso en tarjetas regalo o medios de pago más exóticos. Es normal que un PC comprometido muestre en pantalla un mensaje del estilo «No apagar. Envíe 5.000 dólares en bitcoines a esta dirección: 1Dvd782hxc55…» Algunos de estos ataques además lo hacen individualizando el ataque PC por PC, con cantidades diferentes que hay que enviar a direcciones distintas, para dificultar supuestamente el rastreo.

Inscríbete al webinar sobre ciberseguridad corporativa

¿Cuál es el papel de Bitcoin?

Esta última relación entre Bitcoin y otras criptodivisas con el ransomware no deja de ser un poco paradójica, porque Bitcoin ni es anónimo ni tan sencillo de manejar como las divisas corrientes:

- Bitcoin no es anónimo (aunque mucha gente lo crea) sino más bien pseudo-anónimo. El protocolo no maneja datos personales más allá de largos números de direcciones y claves. Pero cuando se instala una cartera (wallet) en cualquier dispositivo y se sigue con el proceso de onboarding para comprar o vender bitcoines canjeándolos por otras monedas como euros o dólares, las casas de cambio (exchanges) solicitan todo tipo de datos de identificación personal. Esto es así especialmente a raíz de las normas KYC (Know Your Customer, «Conozca a su cliente») que existen para evitar el blanqueo de capitales. Así que en algún momento del proceso alguien debe facilitar documentos de identidad, generalmente muchos y muy inequívocos.

- Bitcoin es muy fácil de rastrear. Dado que la tecnología blockchain es básicamente un libro de apuntes abierto y público, cualquiera puede ver qué direcciones tienen cuántos bitcoines y a qué otras direcciones los transfieren (o de dónde reciben transferencias). Y esto se aplica desde el principio de los tiempos; en el caso de Bitcoin desde 2010. Con una visita al Bitcoin Explorer de Blockchain.com se puede consultar cualquier transacción, dirección o bloque y encajar las piezas. Por ejemplo: A envió dinero a B, B a C y C es una dirección generada por un exchange donde están el pasaporte y recibos bancarios de un cliente (que puede requerir un juez si existen denuncias o sospechas); identificación completada. También existe software especializado para seguir este rastro incluso si se diluye con muchas transferencias y canjes. Como al final todo suele acabar en los exchanges y la justicia ordinaria puede intervenirlos, eso pone fin al rastreo.

- Comprar o canjear grandes cantidades de bitcoin no es algo precisamente fácil ni rápido: todos los exchanges imponen límites de cantidades diarias para las transacciones, por no hablar de los bancos. Tantas dificultades pueden hacer incluso difícil comprar los bitcoins para las personas y entidades chantajeadas (¿dejaría tu banco que enviaras miles de euros a una cuenta de un desconocido banco de Letonia sin al menos una verificación previa?). Más difícil resulta aún para los atacantes a la hora de canjearlos por euros o dólares y sacarlos de allí.

Una salida difícil para los rescates

No obstante todo lo anterior, quienes están detrás del ransomware pueden tener una paciencia infinita a la hora de canjear sus botines o incluso esperar a que la tecnología resuelva sus problemas. Sobre todo siendo tan barato realizar los ataques. Algunos ransomwares solicitan el rescate en criptodivisas distintas de Bitcoin que pueden ser menos rastreables o conocidas, como Ethereum o Monero. A veces no es necesario canjearlos por dólares o euros; con los rescates se pueden comprar algunos bienes (reales o virtuales, incluyendo NFTs, el equivalente a «obras de arte digitales») para luego revender. O a veces simplemente sobornan a alguna de las partes implicadas, por ejemplo a los desarrolladores de ciertas criptodivisas o empleados de los exchanges o bancos.

Además de esto, hace tiempo surgieron algunos servicios de dudosa fiabilidad como CoinJoin o Coin Ninja para «mezclar» los bitcoines con los de otras personas para, a cambio de una comisión, hacer que su rastreo fuera más difícil, o incluso teóricamente imposible. Eso sí: al fundador de Coin Ninja lo detuvo el FBI el año pasado por blanqueo de dinero y operar sin licencia, con cargos relativos a cientos de millones de dólares. Incluso aunque la tecnología sobre la que funcione Bitcoin evolucione sería improbable que la criptodivisa perdiera esa pseudo-anonimidad. La tendencia parece ser que haya cada vez más y más normas y regulaciones tanto para evitar el blanqueo como para desincentivar los pagos de rescates y otras operaciones delictivas.

Apúntate al webinar gratis sobre ciberseguridad

No más rescates

Parece claro que Bitcoin y las criptodivisas tienen otros usos además de los de pagar rescates, y que el ransomware ya existía antes de que existiera Bitcoin. Pero el hecho de que en los últimos tiempos sea más fácil y cómodo para los malvados secuestrar que robar los datos de los PCs ha llevado a esa idea de que Bitcoin es poco menos que la «encarnación de todo mal», una herramienta que ha propiciado que sugieran las amenazas actuales. Esto no sólo no cierto, sino que además el hecho de que no sea del todo anónimo –de hecho, menos anónimo que el dinero en efectivo– está facilitando que las autoridades y la justicia puedan perseguir esos delitos y juzgar duramente a los culpables.

Otra cuestión es la actitud de los diversos gobiernos al respecto y también el importante papel de las aseguradoras, que según las pólizas cubren eventualidades como la pérdida de datos o el pague de rescates a raíz del secuestro de equipos. Esto hace a veces a las empresas considerar la pérdida como un mal secundario (mejor no pagar y cobrar el seguro), dado que quedan cubiertas en buena parte por las pólizas. De momento, según explicaba la revista Wired, las compañías aseguradoras siguen pagando, aunque esto depende en muy alta medida de cada póliza y el país en que suceda. Aseguradoras como Axa ya anunciaron que no cubrirían los ataques de ransomware. El gobierno francés desincentiva muy activamente a las empresas y aseguradoras a hacerlo. Y el estadounidense está en una zona gris, en la que prohibe pagar rescates (PDF) «a ciertos individuos u organizaciones», pudiendo conllevar sanciones hacerlo si se está en esa jurisdicción.

La recomendación del INCIBE (Instituto Nacional de Ciberseguridad de España) y de la iniciativa No More Ransom (No más rescates) que surgió como idea de la Europol, la Politie (Países Bajos), Kaspersky y McAfee es clara: no pagar nunca los rescates de ransomware. Y esto se refiere tanto a pagar en criptodivisas, mediante transferencias o con bolsas llenas de billetes en efectivo, como en las películas. Simplemente no hay garantías de lo que pueda suceder tras dar dinero a desconocidos en esas condiciones, ni de que los archivos secuestrados sean recuperables, que el daño no pueda ser mayor o se vuelva a recurrir al chantaje. Tal y como se explica en esa web, existen muchas veces alternativas para recuperar los datos secuestrados. Y además de eso, siempre están las medidas preventivas, que hoy mismo se pueden poner en marcha: copias de seguridad en la nube, sistemas para la prevención del phishing y una mayor concienciación de todos los usuarios, especialmente los corporativos.

2 Comentarios

Puedes enviar comentarios en este post.

[…] fácil de llevar a cabo en comparación con otro tipo de ataques, y algunos cibercriminales se han dado cuenta de que ya no hace falta robar los datos y moverlos de un lado a otro para amenazar con un daño […]

Ciberseguridad: 5 hábitos para proteger tu negocio | Blog Sarenet 4 años ago

[…] los atacantes suelen usar bitcóines para el rescate porque es una moneda cifrada, que no se puede falsificar y difícil de rastrear al propietario del […]

8 preguntas y respuestas sobre el ransomware | Blog Sarenet 4 años ago

Enviar una respuesta

No hay comentarios