La trayectoria histórica del Internet de las Cosas es relativamente corta, pero eso no quiere decir que no cuente ya con una larga serie de incidentes en los que la seguridad ha sido la protagonista. Todos estos incidentes han tenido mayor o menor repercusión: algunos porque realmente fueron utilizados para fines malévolos, otros porque resultaban muy llamativos aunque no pasaron de escenarios casi teóricos y que se pudieron resolver antes de que nada grave pasara.

1. Las cámaras que todo lo ven

En 2013 el fabricante de webcams de seguridad Trendnet reconoció que la seguridad de sus cámaras era un tanto «laxa», un eufemismo apropiado que venía a traducirse en que cientos de sus cámaras se habían puesto a la venta sin la mínima seguridad exigible. Resultaba tan fácil entrar en ellas con solo conocer la dirección IP que de hecho no hacía falta siquiera una contraseña. Tal y como expuso Console Cowboys era «sorprendentemente trivial acceder a las transmisiones en vivo de las cámaras», simplemente tecleando la dirección IP de la instalación en el navegador y usando al directorio y el resto de URL que era el mismo para todas ellas. El fabricante lo arregló con una actualización del firmware –pero muchos propietarios no se actualizaron– pero toda la situación nos enseñó lo importante que es mantener el software y el firmware de los dispositivos IoT siempre actualizado.

En 2013 el fabricante de webcams de seguridad Trendnet reconoció que la seguridad de sus cámaras era un tanto «laxa», un eufemismo apropiado que venía a traducirse en que cientos de sus cámaras se habían puesto a la venta sin la mínima seguridad exigible. Resultaba tan fácil entrar en ellas con solo conocer la dirección IP que de hecho no hacía falta siquiera una contraseña. Tal y como expuso Console Cowboys era «sorprendentemente trivial acceder a las transmisiones en vivo de las cámaras», simplemente tecleando la dirección IP de la instalación en el navegador y usando al directorio y el resto de URL que era el mismo para todas ellas. El fabricante lo arregló con una actualización del firmware –pero muchos propietarios no se actualizaron– pero toda la situación nos enseñó lo importante que es mantener el software y el firmware de los dispositivos IoT siempre actualizado.

2. Los finlandeses que se quedaron sin calefacción

Hace un par de años los inquilinos de dos edificios de la ciudad de Lappeenranta, en Finlandia, vieron cómo el sistema de calefacción y agua caliente de sus edificios quedaba anulado tras un ataque DDoS a los ordenadores que controlaban la instalación. Este tipo de ataques de denegación de servicio (Denial of Service) se produce por saturación o sobrecarga intencionada. En el caso de los ordenadores que controlaban los sistemas de calefacción y agua caliente su respuesta automática al no poder conectar a Internet fue reiniciarse, pero esto no solucionó el problema: tan pronto arrancaban volvían a detectar el fallo de conectividad y se reiniciaban de nuevo, entrando en bucle. Y mientras tanto, todos los edificios sin calefacción. No fueron los únicos ataques de este tipo a «edificios inteligentes», según las autoridades. ¿El problema? Los propietarios raras veces se plantean invertir en sistemas de seguridad informáticos para las infraestructuras, y a veces sólo lo hacen cuando es demasiado tarde y el daño ya está hecho. La solución en aquel caso fue instalar un cortafuegos.

3. Stuxnet y el sabotaje industrial

El caso de Stuxnet en 2010 fue muy conocido y uno de los más antiguos en la Internet de las Cosas – que por aquel entonces muy poca gente denominaba así. Se trataba de un gusano informático que infectaba equipos Windows buscando la forma de reprogramar PLCs (controladores lógicos progamables) y sistemas SCADA: software de control y supervisión de procesos industriales a distancia. Aunque en estos asuntos de sabotajes industriales internacionales no siempre se acaba descubriendo el origen cierto, se cree que iba dirigido a sabotear las centrifugadoras para enriquecer uranio de Irán (donde se detectó hasta un 60% de equipos infectados): un objetivo muy concreto y propio de la ciberguerra. Es un incidente que enseña cómo es posible utilizar virus, gusanos y botnets para atacar objetivos muy concretos dentro de la IoT, aunque sea en lugares remotos – simplemente utilizando ordenadores y pendrives USB hasta conseguir acceso a los sistemas críticos.

Solicita ahora una propuesta de IoT para tu negocio

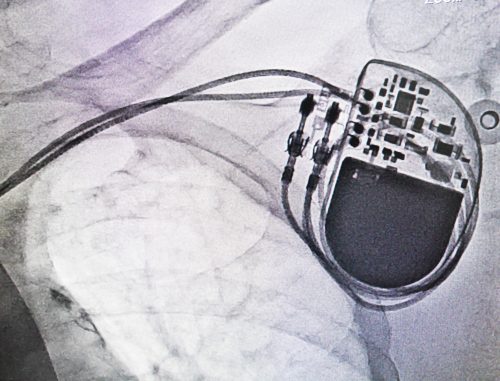

4. Los marcapasos vulnerables

4. Los marcapasos vulnerables

El año pasado el hospital St. Jude Medical de Minnesota (EE.UU) detectó que algunos modelos de los dispositivos que estaba implantando en sus pacientes, como marcapasos y desfibriladores, eran hackeables debido a un fallo en los equipos que utilizan los médicos para leerlos y programarlos a distancia. Entre otras cosas vieron que existía la posibilidad de que se reprogramaran (por ejemplo con un ritmo cardíaco distinto al recomendable) o que incluso se hicieran que agotaran sus baterías, dejándolos inoperativos. Las autoridades sanitarias calcularon que podía haber medio millón de dispositivos con este problema, muchos fuera de los Estados Unidos. El incidente se resolvió con una actualización del firmware, pero demuestra el cuidado que hay que tener con sistemas tan críticos y vitales como estos.

5. El Jeep Cherokee todoterreno descontrolado

Cuando un coche incorpora dispositivos como wifi y sistemas multimedia y alguien se empeña en liarla parda las cosas pueden complicarse, como le pasó a Jeep con su todoterreno Cherokee en 2015. Unos expertos en seguridad analizaban cómo hackear el sistema musical a través de la wifi del vehículo que en algunos lugares se ofrece como opción a modo de suscripción al comprarlo. Entones, vieron que era posible «probar» todas las contraseñas posibles y que conociendo la fecha de fabricación del coche se reducía el total a unos 15 millones, reduciendo el tiempo necesario a unos 60 minutos – algo razonable si el coche en cuestión está aparcado cerca. Armados con la contraseña, les resultó fácil tomar el control del sistema Linux que gestiona no sólo el software multimedia sino otros componentes como el GPS y el controlador V850 que daba acceso al resto del coche –aun estando protegido por un «air gap»– básicamente propiciando una actualización que incluía un software malicioso. Al final pudieron controlar el motor del coche, el acelerador, el volante… Eso sí, la «investigación» requirió literalmente varios años de trabajo y Jeep solucionó el problema en versiones posteriores. La moraleja es que incluso en sistemas tan particulares como el de un coche, si hay «cosas» conectables y actualizables, alguien con suficiente tiempo e interés puede acabar vulnerándolo por improbable que parezca.

Foto 1: (CC) Jeferrb @ Pixabay https://pixabay.com/es/red-iot-internet-de-las-cosas-782707/

Foto 2: Webcams / Opentopia.com

Enviar una respuesta

No hay comentarios