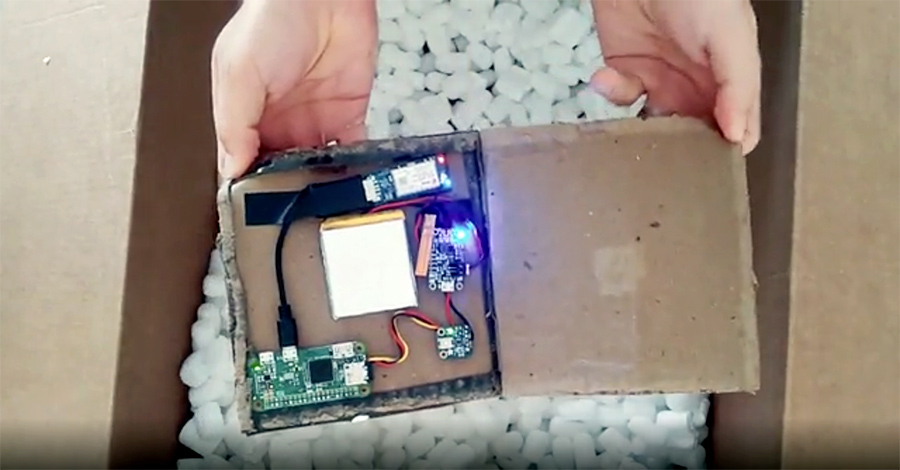

En este vídeo de IBM X-Force Red que se presentó en el Black Hat USA de Las Vegas se habla del warshipping, una técnica de ataque informático tan vieja como las historias de troyanos (de los de la época de Aquiles). Básicamente consiste en enviar por correo un paquete a la «víctima» en el que hay un pequeño dispositivo automático de cracking con sus comunicaciones incluidas cuyo coste de fabricación puede ser de menos de 100 dólares.

Consigue tu guía de gestión de ciberseguridad para PYMEs

Mientras el paquete entra por la puerta y espera en algún rincón de la recepción, la oficina de la paquetería o la mesa de algún empleado, su software aprovecha para escanear las redes locales inalámbricas, interceptar su tráfico, robar datos, contraseñas y todo lo que puede, transmitiéndolo al exterior. Cuando se abre el paquete se descubre el pastel, naturalmente, pero ya puede ser demasiado tarde.

El dispositivo no tiene por qué ser muy elaborado, y con que tenga una tarjeta SIM podrá comunicarse con el exterior sin mayores problemas. De hecho en el prototipo que han desarrollado en sus pruebas los investigadores utiliza simplemente telefonía 3G. Si el dispositivo permanece activo mucho tiempo se convierte en una especie de «aparato espía infiltrado» que puede ser controlado sobre la marcha por el atacante sin mayores problemas, mientras le dure la batería. Con los recientes avances en componentes de bajo consumo para la Internet de las Cosas (IoT) estos dispositivos son cada vez más baratos y tienen más autonomía.

Entre las técnicas habituales que dicen los investigadores que usan están el aprovechamiento de agujeros conocidos en software y hardware como el que puede haber en una oficina, hacerse pasar por un punto Wi-Fi y esperar a que la gente se conecte, análisis de tráfico no encriptado y técnicas similares.

Es bastante parecido al viejo truco de dejar caer un pendrive durante una visita, que muy probablemente alguien encontrará y probará en su ordenador «a ver qué hay», y otras técnicas similares, que tienen tanto de ingeniería social como de ingeniería del cracking.

En las últimas décadas ha habido ataques similares aunque el precio del hardware complicaba las cosas; los crackers simplemente se acercaban a los edificios de las víctimas, aparcaban cerca e intentaban conectarse al Wi-Fi. Esta técnica se conoce como wardriving (de «conducir»), que su vez heredó el nombre del wardialing («marcar teléfonos), que era cuando los primeros crackers llamaban sistemáticamente con un módem a todos los números de teléfono posibles a ver si había suerte y en el otro lado contestaba algún ordenador, como en la película Juegos de guerra.

En los casos de warshipping los dispositivos-espía pueden esconderse en muñecos o en otro tipo de gadgets y enviarse en forma de regalos, premios en un sorteo o promociones de márketing. «Si cuela, cuela», como debieron pensar los amiguetes de Aquiles para entrar en Troya. Y buen partido que sacaron.

La forma de evitar estos ataques es simple, pero requiere seguir ciertas reglas, tal y como recomiendan en Security Intelligence:

- Tratar los paquetes como tratarías a los visitantes.

- Conectarse sólo a redes Wi-Fi conocidas.

- Considerar instalar un sistema de escaneado de paquetes si hay mucha paquetería circulando.

- Establecer protocolos para el correo postal, algo siempre necesario.

- Utilizar protocolos seguros, tipo WPA2, para cualquier conexión Wi-Fi.

- Utilizar redes privadas virtuales (VPN) y autenticación de múltiples factores (MFA) proporciona mayor seguridad. Evitar las claves precompartidas y las contraseñas por defecto es casi obligatorio.

- Contratar un servicio de seguridad.

Por experiencia sabemos que estas cuestiones de seguridad que empiezan pareciendo un poco «de película» acaban siendo problemas muy serios. Incluso las empresas que pueden permitirse tener entre sus empleados con un «hacker titular» necesitan normalmente contar con el asesoramiento de empresas especializadas que pueden dedicar más recursos a prevenir y solucionar cualquier tipo de nuevo ataque que pueda surgir, incluyendo estar informados y al día para evitar todo tipo de amenazas.

Descarga gratis tu guía de ciberseguridad para PYMEs

Las imágenes de ejemplos de dispositivos de warshipping que se muestran en este artículo pertenecen a IBM X-Force Red.

Enviar una respuesta

No hay comentarios