A veces es complicado adivinar de dónde llegará la siguiente amenaza informática. En los últimos tiempos se han visto ataques bastante ingeniosos que intentan aprovechar la denominada ingeniería social para vulnerar diversas barreras que dependen de la confianza: mensajes que avisan de que «El ordenador está secuestrado» (ransomware), alertas de revelación de contraseñas, chantajes más o menos elaborados… Y es que, a veces, a pesar de contar con la mejor tecnología el eslabón más débil de la cadena sigue siendo el ser humano.

Descarga gratis tu guía de gestión de ciberseguridad

Parte del problema es que la información acerca de las brechas de seguridad corre hoy en día como la pólvora y llega a los medios generalistas como la prensa y la televisión. En enero de 2019, por ejemplo, se supo de una brecha de seguridad en 770 millones de cuentas de correo. Semanas antes aparecían cuentas y datos del popular juego Fortnite. Antes fueron Facebook y Quora. Aunque millones de ellas fueran cuentas viejas, inactivas o inválidas, es normal que la gente se alarme al leerlo en el periódico. Y naturalmente los crackers maliciosos aprovechan el pánico y la desinformación para lanzar sus cebos. Al fin y al cabo enviar correos es prácticamente gratis.

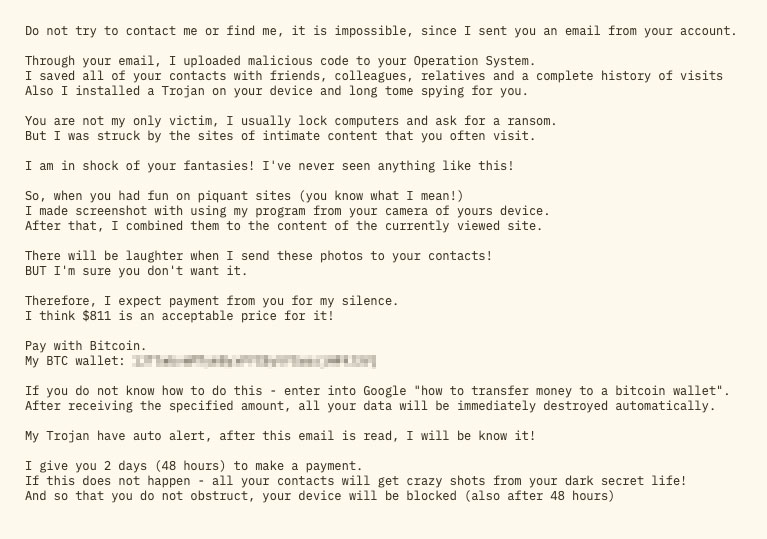

Así son los chantajes a través del correo

Uno de los casos más simples y que dependen de la confianza es recibir un mensaje de correo electrónico con un chantaje. Es como recibir spam, pero el mensaje dice tener información personal comprometedora de algún tipo (un tipo especial es el chantaje sexual, denominado sextorsión). A veces, para darle mayor realismo, el correo viene firmado desde la propia cuenta de destino –como si se hubiera vulnerado algún tipo de seguridad y enviado a sí mismo– o incluye una contraseña, que puede ser aleatoria o válida. Ante esto hay que tener en cuenta que:

- Es muy fácil para los atacantes enviar correo basura (spam). Diariamente hay miles de millones de correos masivos de este tipo, incluyendo chantajes por si alguno pica. A veces incluso pueden ir acompañado de datos personales como el nombre completo de la persona. Recibir esto no es señal de ninguna vulneración, aunque quizá sí de que deberíamos mejorar el antispam.

- También es muy fácil suplantar identidades en el envío de correos. No es lo habitual con las amenazas pero si dudamos de que alguien ha enviado un mensaje basta con contestar por otra vía, preguntar o comprobar la información del remitente. Recibir mensajes de uno mismo tampoco indica que se haya vulnerado nada.

- Es relativamente fácil enviar mensajes mencionando sitios web populares de donde se descarga software ilegal o de dudosa procedencia, películas, música o incluso sitios de contenido sexual que coincidan con los que alguna vez se hayan podido visitar. Incluso si los correos dicen «Enviamos esto porque sabemos que eres usuario de XYZ…» no tiene por qué ser cierto y tampoco indica que los atacantes conozcan nada más al respecto.

- Si el mensaje incluye una contraseña aleatoria, es porque probablemente los atacantes no tienen información que sirva de algo, pero aun así pretenden ver si pueden asustar.

- Si el mensaje de amenaza contiene una contraseña válida, hay que preguntarse: «¿En qué servicio se ha usado esa contraseña?» Una de las primeras reglas de la seguridad es no reutilizar la misma contraseña en sitios distintos, pero a veces sucede (o quizá sea algo de muchos años atrás). Quizá el problema no esté en la cuenta de correo en la que se recibe el mensaje, pero si esa combinación «correo + contraseña» se usó para registrarse en algún otro sitio, puede que allí siga funcionando, aunque esto quizá ni lo sepan los atacantes. La mejor protección en ese caso es ir a ese sitio y cambiar la contraseña por otra más segura y diferente.

En los casos más delicados, por ejemplo si se revelan nombres de servicios, cuentas y contraseñas, o si el ordenador se bloquea o se comporta de forma extraña, demasiado lento o desaparecen archivos, hay que plantearse acudir a los especialistas para que hagan un diagnóstico y una limpieza a fondo. Puede que no sea nada y no haya una amenaza real, pero puede que si no había suficiente protección el equipo haya sido vulnerado y los datos estén en peligro.

Desconfía incluso de usuarios confiables

Desde hace algún tiempo los rescates de los correos que chantajean solicitan que el importe sea transferido a una cuenta utilizando criptodivisas. Lo habitual es algo del tipo «Envíenos 1.500 dólares a la dirección BTC: 1Dvd7Wb72JBTb…» Dejando de lado lo fácil o difícil que puede ser conseguir abrir una cuenta en bitcoins a pesar de la urgencia, da un poco igual si el rescate lo piden en bitcoins, euros, dólares o yenes: los rescates no se pagan. Si el problema tiene pinta de ser serio se puede incluso acudir al INCIBE (Instituto Nacional de Ciberseguridad de España) para alertar de los envíos o recibir indicaciones. Siempre será mejor que enviar dinero por cualquier vía a alguien completamente desconocido que no puede proporcionar ninguna garantía de nada

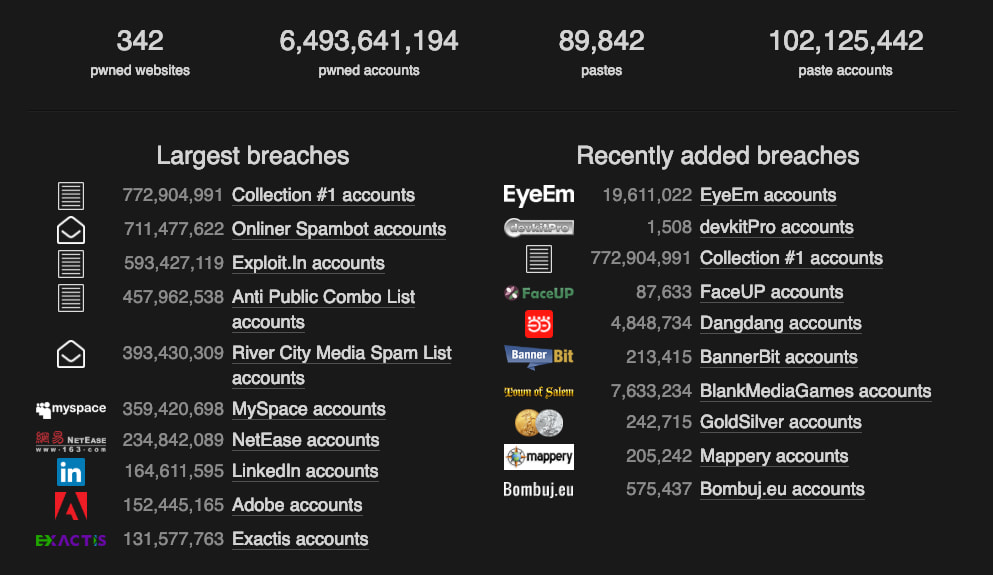

La mejor arma es muchas veces la información: estar al tanto de cuándo se han vulnerado cuentas que pueden ser importantes y saber cómo actuar. Un sitio especializado que se suele recomendar es el proyecto del experto Troy Hunt Have I Been Pwned? (en el argot, pwned es «vulnerado»), que también está en Twitter (@HaveIBeenPwned) y Facebook (Have I Been Pwned?) Cada vez que se vulneran sitios importantes, aparecen en su lista. Incluso tecleando la dirección de correo se puede saber si esa cuenta puede estar comprometida (y en qué sitio y fecha) para cambiar las contraseñas.

3 Comentarios

Puedes enviar comentarios en este post.

[…] y los confinamientos han hecho aumentar el intento de ataques utilizando estas técnicas de ingeniería social, especialmente mediante avisos engañosos sobre la COVID-19, correos de falsos bancos, envío de […]

«Vuelta al cole» en el teletrabajo: hazlo eficiente y seguro | Blog Sarenet 4 años ago

[…] que comenzó en noviembre y se alargó meses en algunos departamentos. Probablemente llegó saltándose alguna de las barreras de «confianza» habituales. El software malicioso encriptó totalmente muchos de los ordenadores de sus oficinas, obligó a […]

Los incidentes de ciberseguridad que están marcando 2020 | Blog Sarenet 4 años ago

[…] Unidos y Canadá son los países donde la efectividad de los ataques de phishing, fuerza bruta e ingeniería social contra el correo electrónico mejor funciona: una de cada dos cuentas fue vulnerada de algún modo […]

¿Cuánto cuesta no priorizar la ciberseguridad en las empresas? | Blog Sarenet 2 años ago

Enviar una respuesta

No hay comentarios