Cuando a finales de febrero el mundo vio cómo Rusia comenzaba a invadir Ucrania atravesando sus fronteras, había quien ya sabía que algo raro estaba sucediendo. Y fue de una forma un tanto insospechada: gracias al humilde Google Maps.

Solicita asesoramiento tecnológico personalizado

Tal y como explicaba el profesor Jeffrey Lewis, en aquellos momentos las carreteras de Bélgorod, en la frontera entre Ucrania y Rusia, aparecieron un día sospechosamente marcadas en rojo con atascos de tráfico, algo inusual en esas zonas.

En este curioso ejemplo era la información procedente de los teléfonos móviles de los civiles que se quedaban atascados en las carreteras y luego tomaban rutas de escape la que delató que «algo raro estaba sucediendo». Esa misma información sirvió luego para ver cómo muchos habitantes de Ucrania y Kiev usaban la red del metro para protegerse o cómo se dirigían en sus vehículos a las fronteras con países limítrofes para huir de la guerra.

A lo largo de todos estos meses la tecnología ha seguido jugando un papel relevante, especialmente con la ciberguerra paralela entre los dos países enfrentados directamente. Hemos querido resumir algo de lo aprendido de esa «ciberguerra» en 5 de los apartados más llamativos, algo así como las lecciones para la industria que nos ha enseñado esta ciberguerra Rusia-Ucrania.

1.- Contar con líneas de comunicación alternativas

En caso de conflicto una de las primeras cosas que harán los contendientes es intentar destruir la infraestructura de comunicaciones del enemigo: sin líneas de comunicación no se pueden enviar órdenes y coordinar a soldados y civiles, manejar sistemas remotos o infraestructuras o ni siquiera informar a la población. Es algo que conocemos desde los tiempos de los romanos.

Ahora sabemos que al mismo tiempo que los misiles comenzaban a caer sobre Kiev, los crackers rusos atacaron los módem-rúteres de decenas de miles de clientes europeos del satélite KA-SAT, operado por Viasat. Estos módems comunican a usuarios y equipos que por alguna razón no tienen acceso a fibra óptica, líneas telefónicas o telefonía móvil y también se utilizan como línea de backup para infraestructuras críticas o de personal en movimiento. Son especialmente importantes para las comunicaciones militares.

En este caso, un fallo de software permitió que los crackers inutilizaran estos módems-rúteres durante semanas, siendo la única solución que los técnicos los resetearan en persona o reemplazaran por otros equipos. Uno de los apoyos ante este problema llegó de la mano de la red de satélites Starlink: Elon Musk envió más de 3.500 antenas (no está muy claro si como donación o financiadas por el gobierno de EE.UU.) para comunicar puestos de mando, soldados e incluso drones. Este incidente muestra la importancia de contar con varias líneas de comunicación alternativas para que en caso de que falle la principal puedan utilizarse otras.

2.- Los objetivos: espionaje, destrucción, desinformación…

Cuando pensamos en ciberataques a las empresas solemos imaginar robo de datos, chantaje o, las menos veces, sabotaje. En la ciberguerra la situación es notablemente peor: no hay que pensar que únicamente se busca un objetivo; los atacantes pueden estar interesados, entre otros, en:

- Espionaje, interceptando las comunicaciones.

- Destrucción de datos, servicios críticos (ataques DDoS) o simplemente sabotear y dejar inoperativo cualquier tipo de instalación o servicio.

- Desinformación, un arma muy poderosa consistente en propagar bulos, noticias falsas o datos incorrectos, con el objetivo de engañar al oponente, crearle preocupación, desviar su atención y demás.

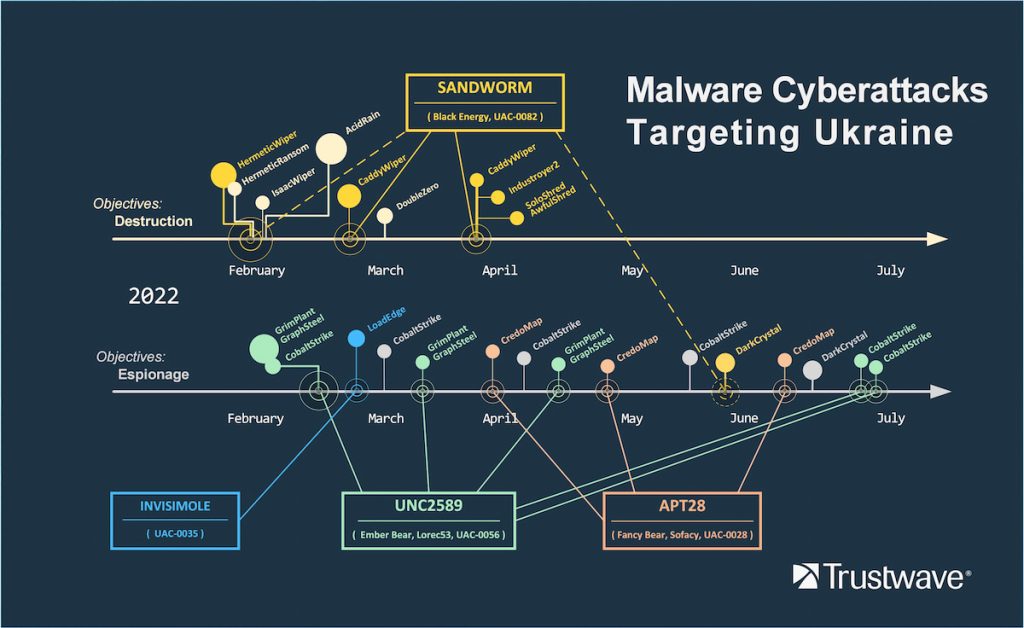

En el informe de Spiderlabs/Trustwave sobre las «ciberarmas» de la guerra Rusia-Ucrania hay una cronología sobre los diversos tipos de ataques y las vulnerabilidades usadas: malware, certificados digitales falsos, agujeros en las VPN… Se ha utilizado software propio de ransomware pero para cifrar los datos de los equipos sin posibilidad de recuperación (no se pedía rescate) y para llenar los sistemas de almacenamiento de modo que quedaran inutilizados. Primero suele venir la destrucción, luego el espionaje y finalmente la desinformación.

Securiza tu producción industrial

3.- Los atacantes pueden ser gobiernos, no grupos aislados

Este factor es más importante de lo que parece, porque normalmente en la industria se piensa en las amenazas en función de la cantidad de tiempo, recursos y dinero que los atacantes pueden invertir en intentar sortear medidas de seguridad para lograr sus objetivos. Estos recursos no suelen ser muchos, pero en el caso de los ciberataques entre países pueden suponer una parte importante de los presupuestos nacionales, millones y millones de euros. Pero en la ciberguerra no hay pequeños grupos de crackers ni «lobos solitarios»; al menos no en el sentido convencional, aunque quizá participen como mercenarios a sueldo de la maquinaria del Estado.

Por esta razón hay que tener en cuenta ese importante factor: el enemigo de una ciberguerra no es el mismo que el de un ciberataque común y corriente. Debe pensarse en él como en un grupo con grandes recursos, tiempo y financiación con los que lograr sus objetivos. Esto incluye tanto la capacidad de las redes de comunicación que manejan como la habilidad técnica y un presupuesto casi infinito en recursos y personal.

4.- Las apps también pueden convertirse en armas

Curiosamente, algunas veces no son las aplicaciones más especializadas las que protagonizan la ciberguerra de ataque y defensa; como ya hemos visto en el caso de Google Maps algunas apps pueden tener también su importancia, aunque sea en «modo guerrilla». Y he aquí la menos insospechada pero que también ha jugado su papel en la guerra entre Rusia y Ucrania: Tinder.

La popular aplicación para ligar acabó convirtiéndose en un arma cuando mujeres ucranianas y de otros países europeos se dieron cuenta de que al principio de la guerra había muchos soldados rusos compartiendo sus fotos en Tinder, posando con uniforme, armas y fardando al más puro estilo narcisista. Con un poco de charla estas mujeres podían hacerles revelar su posición real en diversas ciudades ucranianas, una inteligencia valiosa que luego transmitían a los militares para que la tuvieran en cuenta. Muchas crearon perfiles falsos (incluso con fotos modificadas, para evitar su reconocimiento) simplemente para interactuar y recopilar información de soldados «ligones«, al parecer con éxito. Llevándolo un paso más allá, algunos hackers especialistas se hicieron pasar por mujeres para, utilizando la ingeniería social, conseguir que los rusos revelaran su posición.

Esto no es muy distinto en la industria: generalmente los ataques llegan a través de «el eslabón más débil» y esto bien puede ser debido a que los dispositivos profesionales se utilicen con apps personales, a chantajes de tipo sexual y a una débil protección ante la ingeniería social. ¡No hay que fiarse!

5.- Las grandes empresas apoyan a la industria

Cuando comenzó la guerra, el mundo entero se puso rápidamente del lado de Ucrania para que pudiera defender su integridad territorial ante un enemigo mucho más grande y poderoso. Este apoyo tuvo eco no sólo en Europa sino más allá, con todo tipo de organizaciones y empresas apoyando a los ucranianos en lo que podían: desde la ayuda humanitaria al envío de armas o de equipamiento especializado como drones para vigilar los cielos.

Las grandes empresas también hicieron lo mismo en el plano de la ciberguerra. Uno de los ejemplos más claros es el de IBM, que creó una sección dedicada a recursos de ciberseguridad relacionados con la guerra Rusia-Ucrania. El objetivo era agrupar en un solo sitio toda la información relativa a malware, ataques, prevención y detección de amenazas. Entre otras cosas resaltaron la importancia de mantener copias de seguridad completas, robustas y actualizadas y priorizar las respuestas a los riesgos conocidos más recientes, de modo que se puedan evitar antes de que sucedan.

Otras empresas como Google o Paypal suspendieron el funcionamiento de sus sistemas de pago en Rusia; Apple, Microsoft y Cisco suspendieron toda la venta de productos y Facebook (Meta) dejó a los rusos también sin Facebook e Instagram. Y es que, al igual que en la guerra tradicional, hay unas pautas muy marcadas respecto a lo que suele suceder en el conflicto. En la ciberguerra también estamos viendo cómo se repite esa misma historia, solo que con redes de comunicación, hackeos y apps. Sólo nos queda esperar que todo termine cuanto antes.

Enviar una respuesta

No hay comentarios