La seguridad informática trata básicamente de asegurar la información. Esto incluye tanto la protección pasiva ante pérdidas accidentales (generalmente mediante copias de seguridad y copias redundantes) como la protección activa (antivirus, parches) para evitar que alguien acceda directa o indirectamente a esa información. Dado que es algo que nos rodea y nos incumbe a todos es bueno conocer –aunque sea a grandes rasgos– sus fundamentos y principales recomendaciones.

Consigue tu guía de ciberseguridad para PYMEs

Proteger algo incluye tanto evitar que alguien pueda «entrar» a leer información –un cracker accede a leer un buzón de correo con una contraseña robada– como que la información pueda «salir» –un empleado descontento se lleva una copia grabada en un pendrive, o alguien encuentra unas hojas de cálculo impresas tiradas a la papelera. En ocasiones se trata incluso de proteger ciertos recursos valiosos que pueden ser «consumidos», como el tiempo y potencia de cálculo de ordenadores u otros dispositivos, que a veces se usan como servidores para el envío de correo basura.

Normalmente el factor más importante en seguridad es el de la confidencialidad, que busca que sólo quien esté autorizado pueda acceder a la información. Pero también son importantes la integridad, que garantiza que sólo las personas con permisos puedan modificarla, y otros como la disponibilidad (que se pueda acceder a los datos siempre que haga falta. En entornos más avanzados hay incluso otros como la irrefutabilidad: garantizar que si alguien ha hecho algo no pueda negarlo, por ejemplo realizar una consulta a una base de datos de registros médicos confidenciales.

Niveles de seguridad a medida de las necesidades

El nivel más básico y fácil de entender es el que nos ha hace proteger nuestra vida cotidiana con llaves y cerraduras, números PIN o mandos a distancia codificados. En todos ellos hay un equilibrio entre el valor de lo que deben proteger y la comodidad de uso, incluso en casos como que lo que se utiliza como llave o contraseña se pierda.

No se tarda mucho tiempo en teclear cuatro dígitos o una palabra clave. Y si una llave se pierde es relativamente rápido y barato conseguir un reemplazo. Incluso si necesitamos mejor seguridad existen las cajas de caudales. También existen los seguros de robo –en cierto modo, «copias de seguridad»– que actúan en cierto modo como «protección pasiva» si todo lo demás falla.

En situaciones cotidianas realizamos la identificación por diferentes métodos: a veces un PIN equivale a nuestra identidad (al pagar en la tienda); a veces es necesario mostrar el DNI (por ej. al realizar algún trámite legal) o, por comodidad, una huella digital. Con el tiempo se han creado enlaces entre uno y otro mundo: tenemos DNI digitales y certificados electrónicos. Sirven tanto para firmar documentos como para garantizar su autenticidad y validez. Por eso protegerlos bien es si cabe una responsabilidad mayor.

Descubre las pautas para proteger tu negocio

De la protección básica a un compromiso razonable

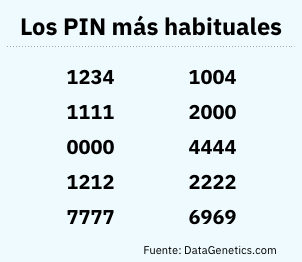

Los niveles de protección que manejamos habitualmente comienzan por lo básico: la protección de las contraseñas. Todo el mundo conoce los consejos básicos: que no sean demasiado «fáciles de adivinar» y que no se repitan en diferentes servicios – porque si alguien las robara podría probarlas en otros sitios. Por desgracia la gente no hace mucho caso a esto y por pereza o desconocimiento 1234 sigue siendo la contraseña más habitual del mundo para proteger tarjetas y teléfonos (un 10% de la gente la usa, según un estudio de DataGenetics).

El siguiente paso sería evitar que otras personas puedan hacerse con las contraseñas fácilmente. No dejar que nadie mire por encima del hombro cómo se teclean, no escribirlas en un papelito amarillo y pegarlas en el monitor o debajo del teclado, no decírselas a nadie… Por desgracias estas prácticas también son muy habituales y otro alto porcentaje de ataques triunfan sin mayor necesidad que echar un vistazo. El mejor consejo: «las contraseñas son como los cepillos de dientes: todos tenemos uno y no se comparten».

Más complicados de evitar son los ataques mediante ingeniería social, una fórmula psicológica basada en el engaño para obtener información. La forma más habitual es hacerse pasar por alguien y preguntar a través del teléfono, pero también se hace por e-mail, en mensajes de móvil o incluso en persona (hace años alguien haciéndose pasar por encuestador consiguió un 90% de las contraseñas de la gente con solo pedírselas, a cambio de un bolígrafo.)

Más habitual en la ingeniería social es hacerse pasar por alguna «figura de autoridad»: técnico de soporte, responsable de seguridad, empleada de un banco o similar y llamar diciendo que «ha habido algún tipo de problema» para solicitar los datos abiertamente – incluyendo también contraseñas. Se conoce como role playing («jugar a hacer un papel»). El único método contra este tipo de ataques es la educación previa en seguridad y desconfiar ante peticiones extrañas de este tipo. La regla: «Nunca nadie de ningún sitio necesita pedirte tu contraseña.»

En un reportaje grabado durante la conferencia de hackers DEFCON23 puede verse estas técnicas en acción: What Happens When You Dare Expert Hackers To Hack You. A partir de 01:20 la hacker Jessica Clark se hace pasar por «madre agobiada» mientras roba una cuenta de la compañía telefónica y cambia la contraseña de su «supuesto novio» – tan asombroso como cierto.

Otro de los problemas es tan viejo que proviene de la época de los griegos: los caballos de Troya. Aceptar cualquier tipo de pendrive o CD y conectarlo al ordenador, por no hablar de descargar software o correo con ficheros ejecutables (malware), o conectarse a redes de «wifi gratis» son recetas seguras para tener problemas. Si se desconoce el origen o no es fiable hay que pasarlo todo antes por los antivirus o preguntar en caso de duda. A veces no es fácil evitar estas trampas; hoy en día en ciertos sitios incluso enchufar el móvil en un conector USB público para cargarlo es un poco arriesgado.

Otro de los problemas es tan viejo que proviene de la época de los griegos: los caballos de Troya. Aceptar cualquier tipo de pendrive o CD y conectarlo al ordenador, por no hablar de descargar software o correo con ficheros ejecutables (malware), o conectarse a redes de «wifi gratis» son recetas seguras para tener problemas. Si se desconoce el origen o no es fiable hay que pasarlo todo antes por los antivirus o preguntar en caso de duda. A veces no es fácil evitar estas trampas; hoy en día en ciertos sitios incluso enchufar el móvil en un conector USB público para cargarlo es un poco arriesgado.

Mantenerse informado, mantenerse al día

Además de todas estas precauciones lo más recomendable es siempre mantener actualizado el sistema operativo del ordenador o dispositivo y todo su software. Esto es debido a que los ataques maliciosos intentan aprovecharse siempre de fallos todavía no descubiertos (y corregidos) por lo que cuanto más antiguo sea el software que se utiliza, más vulnerable también. Normalmente los administradores de sistemas de la empresa establecen la política de actualizaciones y otras recomendaciones – como cambiar contraseñas o proporcionar accesos a redes privadas VPN más seguras, llaves electrónicas y demás, en caso de que se necesario para un mayor nivel de acceso. A nivel doméstico basta mantenerse al día en todos los dispositivos (ordenador, tableta, móvil) para mantener una seguridad razonable – pero cuidado si los equipos van y vienen a la oficina.

Hoy en día también los dispositivos Internet de las Cosas (IoT) pueden ser «atacados». De hecho muchos resultan especialmente vulnerables porque utilizan software desactualizado que no se pone al día a menudo – o los fabricantes dejan de darles soporte. No es que una bombilla inteligente o un termostato puedan ser en principio un gran problema de seguridad, pero el router de casa o la cámara de seguridad podrían serlo – y generalmente no cuesta mucho mantenerlos al día. Ante la duda, lo mejor es preguntar siempre a alguien con conocimientos o seguir las recomendaciones del fabricante.

Por suerte también los sistemas mejoran cada día: actualmente muchos servicios requieren la llamada autenticación de dos factores (2FA) que hace que además de una contraseña haya que confirmar un código que se envían al teléfono móvil. Utilizar esta opción es una de las mejores opciones posibles. Y si se maneja información delicada y confidencial hay llaves USB especiales de autenticación de dos pasos. También muchos dispositivos permiten el «borrado remoto», de modo que si se pierden o los roban se pueden desactivar a distancia y nadie podrá examinarlos nunca (los administradores pueden ayudar a configurar esto, aunque suele ser relativamente fácil también).

Como suele decirse, la mejor seguridad suele ir acompañada de sentido común: en caso de dudas, asesorarse y preguntar; en caso de problemas (por ej. al perder un móvil con acceso a correo o datos confidenciales), avisar a quien pueda resolverlo, que normalmente será el administrador de sistemas de la empresa, el fabricante o el proveedor de servicios.

6 Comentarios

Puedes enviar comentarios en este post.

[…] peligro que éstas suponen no ha impactado en exceso, por la falta de concienciación o la escasa cultura de ciberseguridad del sector. Se tiende a leer o escuchar, pero no se aplican, en la gran mayoría de empresas, […]

Industria 4.0: Los desafíos de ciberseguridad que amenazan a la PYME industrial | Blog Sarenet 8 años ago

[…] con personas expertas y empresas de referencia, demostraciones técnicas de seguridad informática y hacking, y ocasión para hacer networking en el que es uno de los principales […]

Agenda tecnológica: abril de 2018 | Blog Sarenet 8 años ago

[…] otras cosas el WPA3 evita los problemas que surgen al usar contraseñas comunes y protege mejor ante el intento de adivinar esa contraseñas o usar el método de «fuerza bruta» […]

Wi-Fi 6: un cambio de nomenclatura y una actualización para el futuro | Blog Sarenet 7 años ago

[…] hay que preguntarse: “¿En qué servicio se ha usado esa contraseña?” Una de las primeras reglas de la seguridad es no reutilizar la misma contraseña en sitios distintos, pero a veces sucede (o quizá sea algo […]

Las amenazas de seguridad también dependen de tu confianza | Blog Sarenet 7 años ago

[…] podían usarse para acceder a otros servicios, debido a que la gente tiene la mala costumbre de reutilizar las mismas contraseñas una y otra […]

Los incidentes de ciberseguridad que están marcando 2020 | Blog Sarenet 5 años ago

[…] completa por si le pasa algo al equipo; (2) Activar la autenticación de múltiples factores (2FA) y comprobarla para aquellos servicios en los que vayamos a usarla; (3) comprobar que el equipo […]

Teletrabajar desde la playa: recomendaciones para hacerlo de forma segura | Blog Sarenet 2 años ago

Enviar una respuesta

No hay comentarios